| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- cloud engineer

- windows server

- cloud

- 클라우드

- Azure

- Microsoft 365

- network

- Microsoft

- windows

- 시스템 엔지니어

- It

- aws

- 시트릭스

- 네트워크

- Entra ID

- Linux

- Docker

- Server

- 메일보안

- 컴퓨터

- 리눅스마스터1급

- Azure AD

- Exchange Online

- 클라우드엔지니어

- Microsoft Azure

- 리눅스

- 시스템엔지니어

- 그룹정책

- 가상화

- SE

- Today

- Total

Cloud System Engineer

Defender For Cloud App Security 본문

Defender For Cloud App Security

클라우드 엔지니어 2024. 5. 24. 15:11Microsoft 365 Defender for cloud app security

Defender for Cloud Apps는 SaaS 앱 사용 및 리소스로 인한 환경의 위험도를 전체적으로 보여주고, 사용 중인 항목과 시기를 제어할 수 있도록 해줍니다.

클라우드용 Defender 앱은 네트워크 트래픽 평가 및 광범위한 앱 카탈로그를 기반으로 데이터를 사용하여 조직 전체에서 사용자가 액세스하는 앱을 식별합니다. 클라우드용 Defender 앱은 실제로 회사 네트워크 온/오프에서 사용되는 앱에 대한 세부 정보를 제공합니다.

클라우드용 Defender 앱은 모든 클라우드 서비스를 검색하고 각 위험 순위를 할당하며 로그인할 수 있는 모든 사용자 및 타사 앱을 식별합니다.

앱을 모니터링하는 정책을 설정합니다.

예를 들어 비정상적인 사용량 급증과 같은 비정상 동작이 발생하면 자동으로 경고를 받고 조치를 취하라는 안내를 받을 수 있습니다.

정보 보호 기능

클라우드용 Defender 앱은 DLP 기능을 사용하여 중요한 정보를 식별하고 제어합니다.

Microsoft Purview의 통합을 통해 보안 팀은 정보 보호 정책에서 기본 데이터 분류 유형을 활용할 수 있습니다.

시나리오 예시

1. 민감도 레이블 적용

2. 비 관리형 디바이스에 대한 다운로드 차단

3. 기밀 파일에서 외부 공동 작업자 제거

xDR검색 및 응답

MDCA는 적응형 액세스 제어를 제공하고 사용자 및 엔터티 동작 분석을 제공하며 맬웨어를 완화하는데 도움이 됩니다.

Microsoft Defender XDR에 통합되어 Defender 제품군의 XDR 신호를 연계해 인시던트 검색 조사 및 대응을 제공합니다. SaaS 보안을 XDR 환경에 통합 하면 SOC팀에 가시성을 제공하고 효과적으로 운영하게 할 수 있습니다.

데이터 위치

클라우드용 Defender 앱은 가까운 지역의 데이터 센터에 저장되게 됩니다.

데이터 보존

클라우드용 Defender 앱은 다음과 같이 데이터를 유지합니다.

활동 로그:180일

검색 데이터: 90일

경고: 180일

거버넌스 로그: 120일

앱의 가시성, 보호,거버넌스 작업을 설정하기 위해 앱을 연결합니다.

연결 방법은 Microsoft 365 Defender 관리센터 -> 설정 -> 클라우드 앱 -> 앱커넥터 에서 연결할 수 있습니다.

앱을 연결하는 이유는 뭘까요? 바로 클라우드 환경에서 앱의 활동 파일 및 계정을 조사할 수 있습니다!

파일 모니터링 사용 및 파일 정책 만들기

Microsoft 365 Defender 관리센터 -> 설정 -> 클라우드 앱 -> 정보 보호 -> Microsoft Information Protection 클릭

파일 모니터링 사용을 선택하고 저장을 클릭합니다.

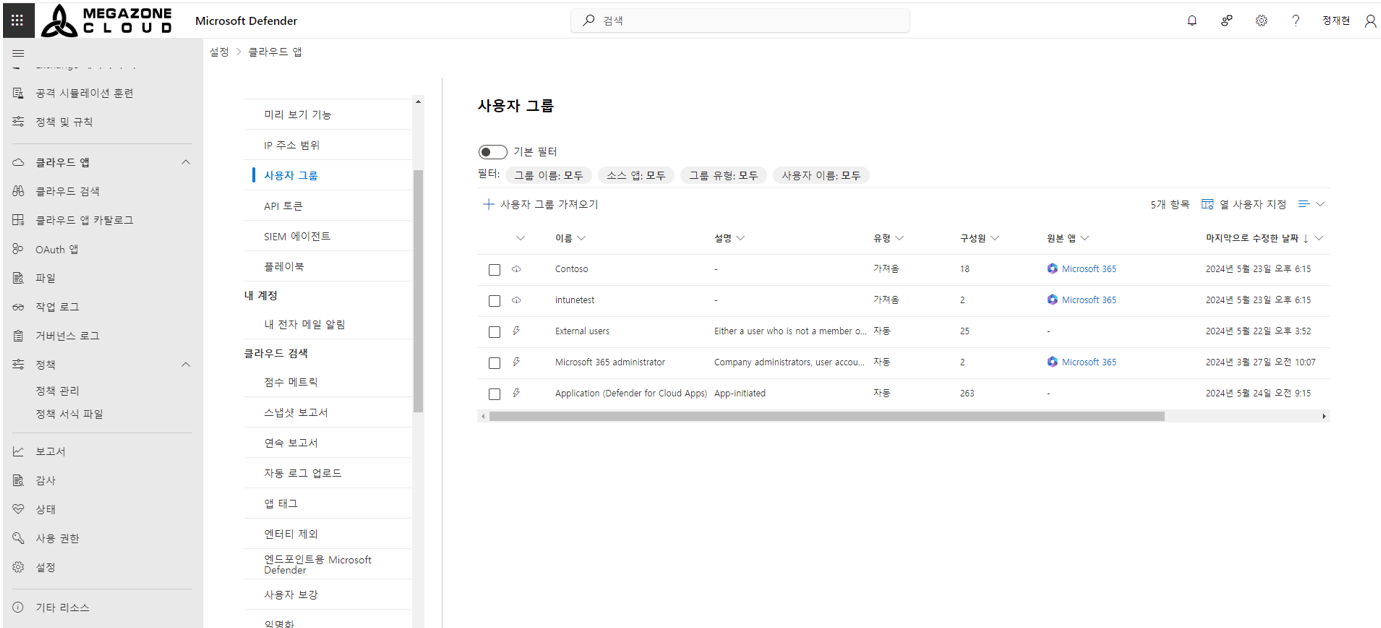

조직으 클라우드 앱을 모니터링 하는데 어떤 사용자를 모니터링 할지 범위를 설정할 수 있습니다.

사용자 그룹 불러오기

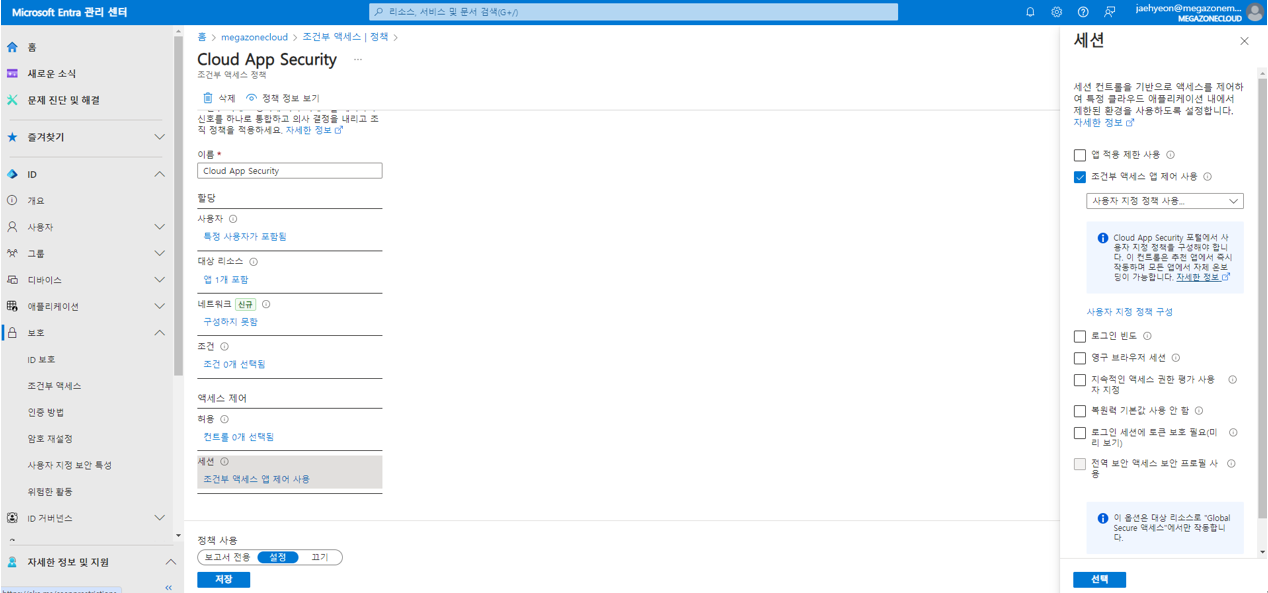

Defender 관리센터에 Cloud App을 연결하려면 조건부 액세스를 통해 연결해야 합니다.

Entra ID -> 보호 -> 조건부 액세스 클릭

사용자 그룹을 선택합니다.

Microsoft Defender for Cloud app Security에 온보딩할 앱을 선택합니다.

세션을 클릭하여 조건부 액세스 앱 제어사용을 선택합니다.

사용자 지정 정책 사용을 클릭합니다.

조건부 액세스 정책을 배포 후 일반 사용자들이 Microsoft 365앱을 사용한 이력이 남아야합니다.

Microsoft Defender 포탈 -> 설정 -> 클라우드 앱 선택

연결된 앱 -> 조건부 액세스 앱 컨트롤앱 클릭

앱이 액세스 및 세션 제어를 사용하도록 구성 되어있는지 확인합니다.

사용자가 조건부 액세스 정책에 의해 선택한 앱이 감지가 되면 아래 처럼 자동 연결이 됩니다.

회사가 아닌 외부 IP에서 SharePoint에 접속하려할때 차단하기.

Defender 관리센터 -> 클라우드 앱 -> 정책 -> 정책 관리로 이동합니다.

모든 정책 -> 새 정책 만들기 클릭

세션 정책 클릭

아래 정책대로 규칙을 설정합니다.

회사 IP가 아니게 되면 Cloud App Security 정책에 의해 차단되게 됩니다.

다음 활동에서는 Cloud App Security 에 대한 더 다양한 시나리오로 설명 드리겠습니다.

'클라우드 > Microsoft 365 Administrator Management' 카테고리의 다른 글

| Intune 메세지 정책 TEST (0) | 2024.06.12 |

|---|---|

| Defender for office365 (0) | 2024.04.26 |

| Entra ID 계정 보호 (0) | 2024.04.21 |

| Powershell 사용자 라이선스 할당/해제 (0) | 2024.03.17 |

| 엔드포인트용 Microsoft Defender (0) | 2023.09.06 |