| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- 메일보안

- Server

- 네트워크

- 시스템 엔지니어

- Microsoft Azure

- 리눅스마스터1급

- Azure AD

- 가상화

- Docker

- cloud engineer

- 시스템엔지니어

- Exchange Online

- It

- windows

- 클라우드

- 시트릭스

- 클라우드엔지니어

- Microsoft

- windows server

- network

- Entra ID

- SE

- 컴퓨터

- 그룹정책

- Microsoft 365

- aws

- 리눅스

- Linux

- Azure

- cloud

- Today

- Total

Cloud System Engineer

Defender for office365 본문

Microsoft 365에서 효과적인 기업 보안 방어 전략이 있습니다.

바로 Defender for office 365 인데요.

- 피싱 방지 정책

- 맬웨어 방지 정책

- 안전한 링크 정책

- 안전한 첨부 파일 정책

- 등이 있습니다.

우선 항목들이 바로 메일과 많은 연관된 부분들입니다. EOP(Exchange Online Protection)는 Microsoft 365 구독에 대한 보안의 핵심이며 악의적인 전자 메일이 직원의 받은 편지함에 도달하지 못하도록 하는 데 도움이 됩니다.

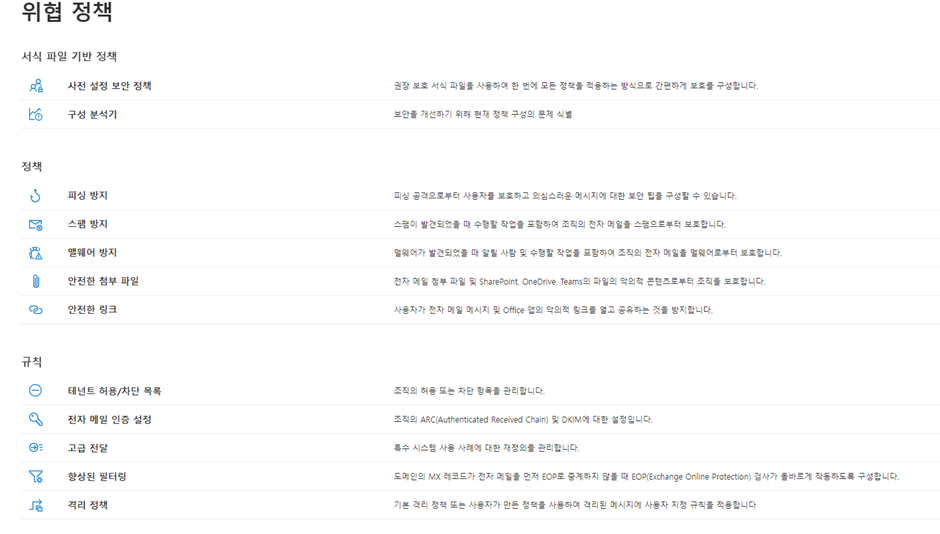

Microsoft Defender 관리페이지 -> “전자 메일 및 공동작업” 에서 이메일 보안 정책을 만들 수 있습니다.

여기서 “위협 정책”을 관리 할 수 있습니다.

정책은 피싱 방지, 스팸 방지, 맬웨어 방지, 안전한 첨부 파일, 안전한 링크 입니다.

먼저 피싱 방지 정책부터 살펴보도록 하겠습니다.

[피싱 방지 정책]

피싱 방지는 사용자에 스푸핑 공격이나 피싱 공격으로부터 보호하는데 도움이 되는 기능을 제공합니다.

[피싱 방지 정책 생성 방법]

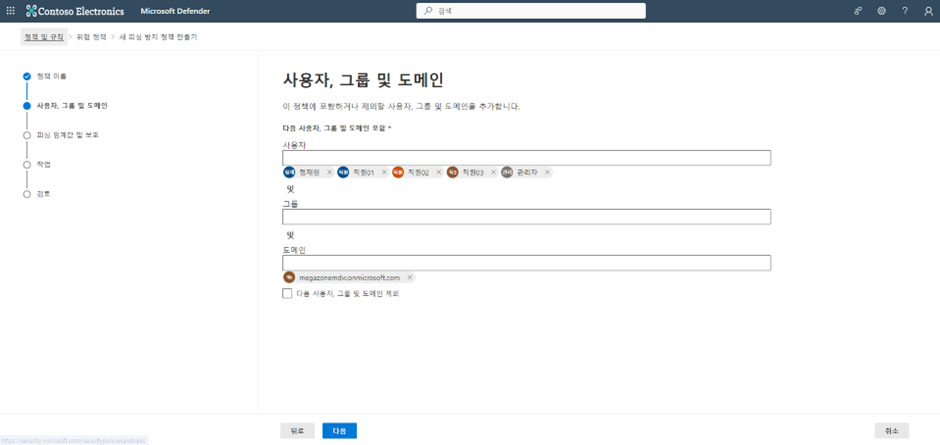

피싱 정책 이름과 설명을 적습니다.

피싱 방지 정책에 보호받을 사용자, 그룹,도메인을 선택합니다.

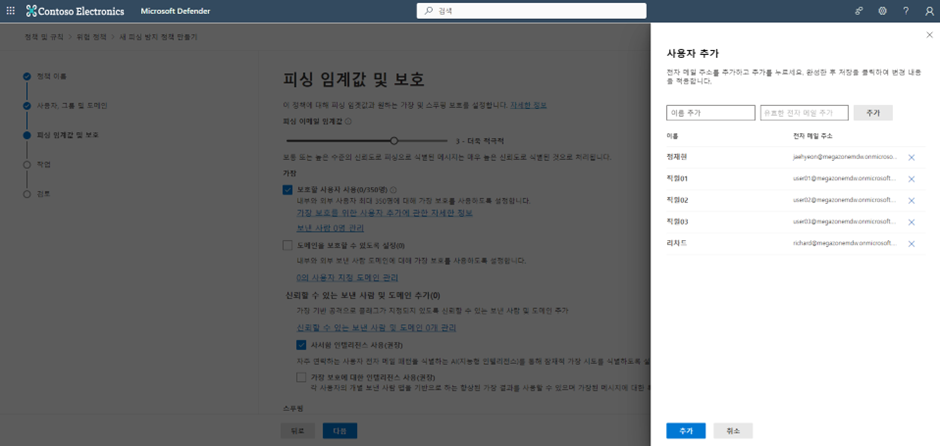

피싱 보호 정책의 핵심입니다.

피싱 이메일 임계값을 조절하여 보통 또는 매우 적극적으로 할지 설정합니다.

“임계값이 높을수록 예민해서 정상적인 메일도 격리가 될 확률이 높습니다.”

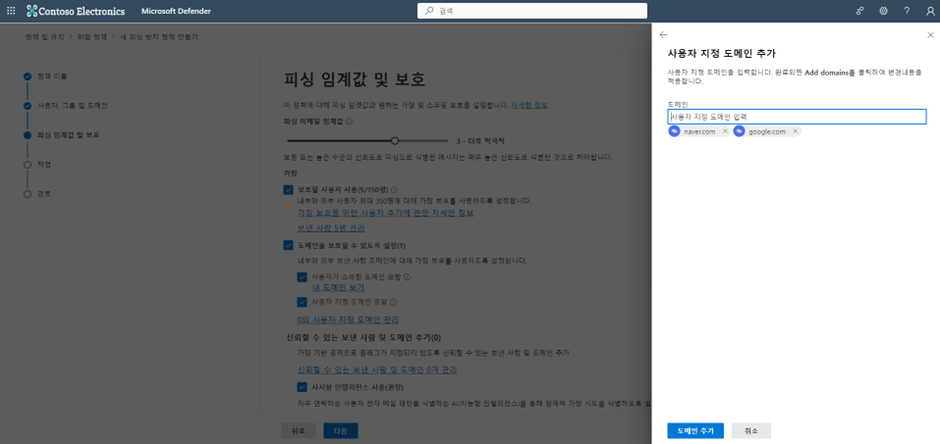

“가장” 에서 보호할 사용자 또는 보호할 도메인을 추가합니다.

-> 가장 보호란? 보낸사람 또는 보낸사람의 전자메일 도메인이 실제 보낸 사람의 도메인이 일치하는지 확인하는 것을 말합니다.

Ex) tistory.com의 가장의 예는 tist0ry.com 입니다.

가장 보호는 유사한 도메인을 찾는 검사입니다.

가장 보호를 할 사용자를 추가합니다.

도메인도 추가해 줍니다.

사서함 인텔리전스 사용

사서함 인텔리전스는 AI를 사용하여 사용자 이메일 패턴을 확인하고 대응합니다.

예를 들어 admin@tistoy.com 사용자는 전역관리자, IT관리자이기 때문에 사용자들의 요청사항을 받습니다.

사용자가 정책 설정을 보호할 수 있도록 이 사람을 보낸 사람으로 추가합니다.

그러나 받는 사람 중 일부는 jaehyeon@naver.com라는 업체와 메일을 주고받습니다.

jaehyeon@naver.com 과 메일 기록을 가지고 있기 때문에 사서함 인텔리전트에서는 가장 시도로

jaehyeon@naver.com 계정을 식별하지 않습니다.

그후 스푸핑 인텔리전스 사용 설정을 선택하고 다음을 클릭합니다.

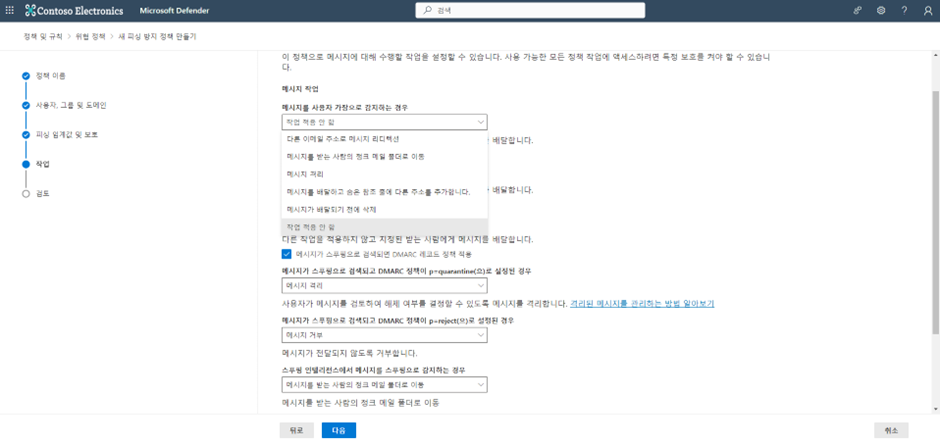

메시지 작업에서는

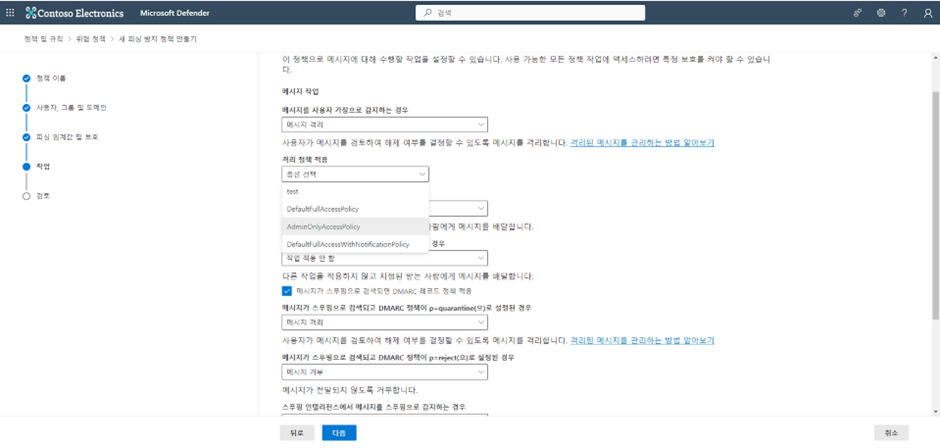

가장으로 감지되었을 때 격리할지, 정크 메일함으로 이동할지 지정합니다.

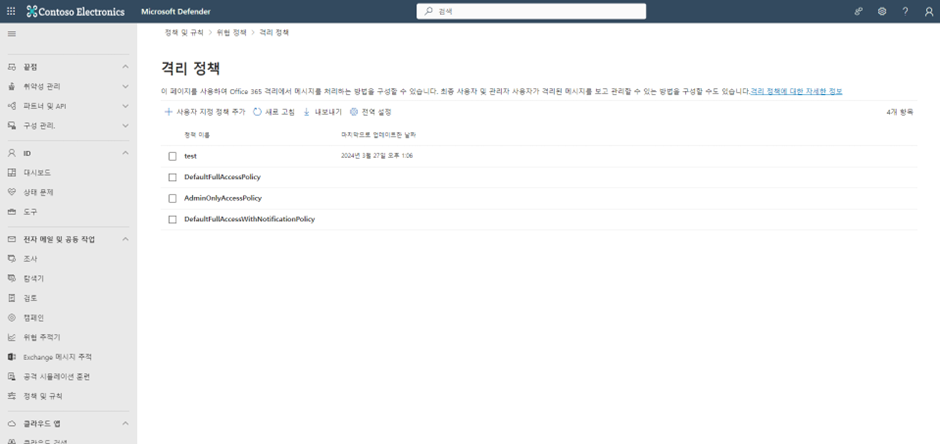

격리 정책 적용은 정책 및 규칙 -> 위협 정책 -> 격리 정책에서 기본값에 있는 정책 또는 관리자가 직접 지정할 수 있습니다.

격리 정책의 내용은 다음과 같습니다. 받는 사용자가 격리에서 메시지를 해제하도록 요청하거나, 메시지를 삭제하거나 하는 내용입니다.

메시지가 스푸핑으로 검색되고 DMARC 정책이 p=quarantine(으)로 설정된 경우

메시지가 스푸핑으로 검색되고 DMARC 정책이 p=reject(으)로 설정된 경우

먼저 DMARC는 랜섬웨어 및 기타 피싱 공격에 사용되는 스푸핑된 보낸 사람을 방지하기 위한 이메일 유효성 검사입니다.

DMARC는 P는 정책을 의미하고 P= 격리, 거부, 해당되지 않음 등이 있습니다.

Quarantine는 메시지가 격리나 정크 메일함에 배달되는 경우입니다.

Reject는 메시지가 거부됩니다.

None는 DMARC에 대한 제안된 조치가 없습니다.

조치된 피싱 정책을 확인하고 제출하기를 클릭합니다.

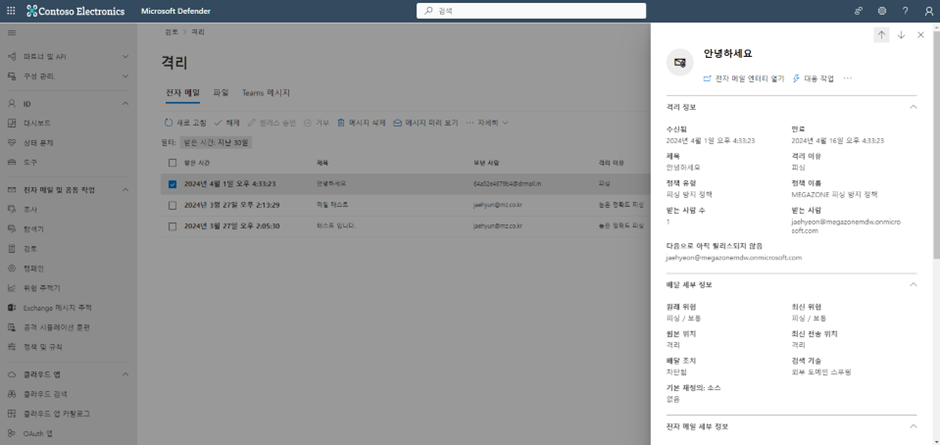

[피싱 방지 정책 테스트]

가짜 메일 테스트

사서함에 전달 되더라도 정책에 의해 잘 알려지지 않는 사용자에게 피싱 경고 메시지가 뜨게 됩니다.

하지만 위험하다고 판단된 피싱 메시지는 정책에 의해 격리 됩니다.

무엇보다 안전한 사내 보안 문화를 만들기 위해서는 "평소에 주고받지 않는 메일은 클릭하지 마세요"

라는 사용자 보안 교육이 중요한 것 같습니다.

[Defender for office 365 스팸 정책]

스팸이란 무엇일까요?

사전적 의미로는 불특정 다수 에게 대량으로 전송되는 메시지입니다.

[스팸 정책 설정 방법]

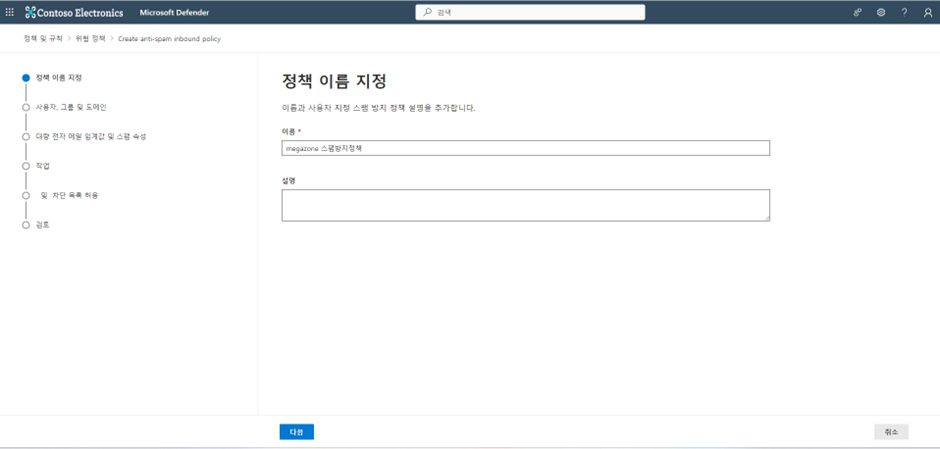

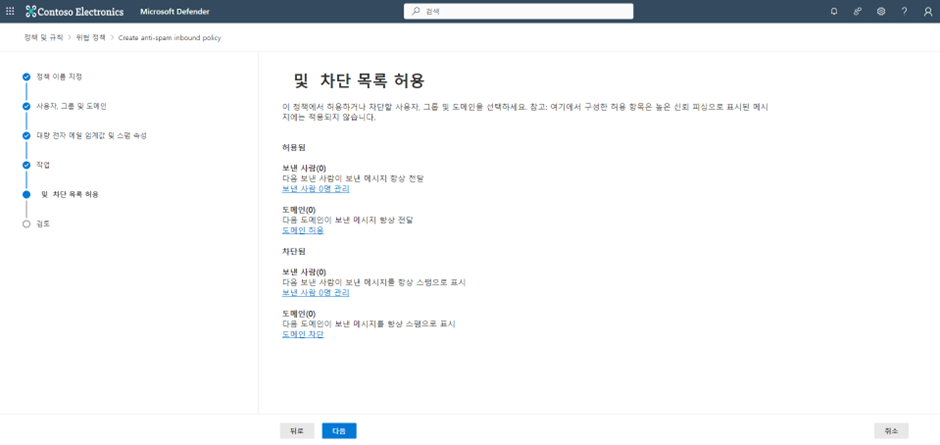

Microsoft 365 Defender 관리센터 ->전자 메일 및 공동 작업 -> 정책 및 규칙 -> 위협정책 -> 스팸 방지 -> 정책 만들기 클릭합니다.

Inboud(들어오는 메일), Outbound(나가는 메일)중 어떤 정책을 사용할지 선택합니다.

조직에 들어오는 메일을 감지하기위해 Inbound로 선택합니다.

정책 이름을 지정합니다.

사용자 및 그룹을 선택합니다.

메일의 임계값을 설정합니다.

임계값은 7이 기본값이고 6이 표준 보안 5는 조금 더 엄격한 보안 수준입니다.

그 아래에 있는 스팸 속성 세션은 스팸으로 표시하거나 테스트 모드로 할 수 있습니다.

메일에 링크 또는 URL을 포함하는 메시지가 있다면 스팸점수를 증가하여 차단할 수 있습니다.

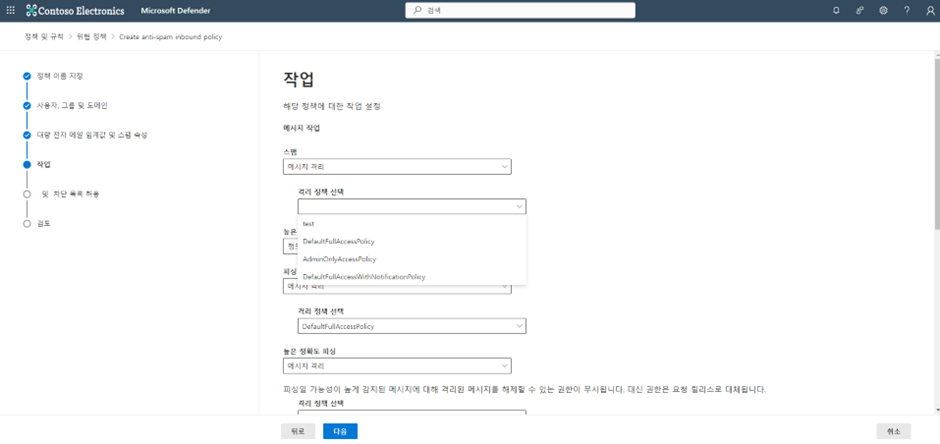

스팸 메일이 감지되면 해당 정책에 대한 작업 설정을 합니다.

메일을 격리할지, 정크 메일 폴더로 이동할지 선택합니다.

메일 격리를 선택했다면, 기본값을 선택해도 되고, 관리자가 만든 사용자 지정 격리 정책을 선택할 수 있습니다.

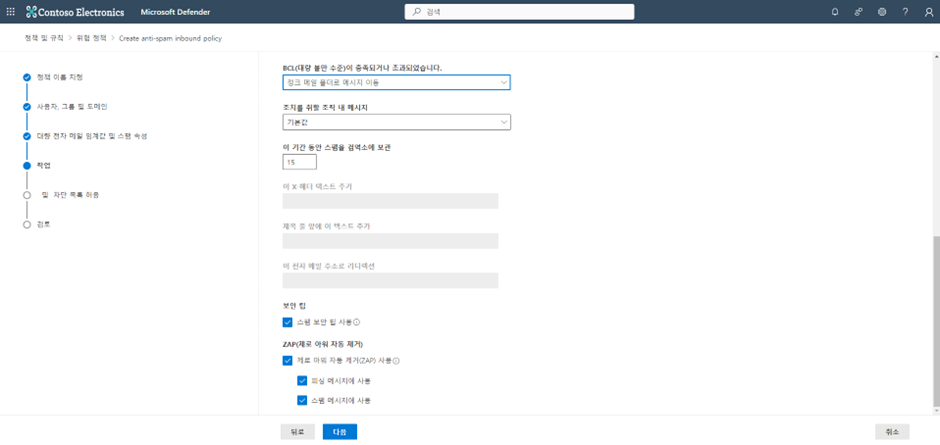

보안 팁은 사용자에게 잠재적으로 위험한 메일을 받았을 때 경고 표시를 합니다.

ZAP는 사용자 사서함에서 기존에 받았던 피싱, 스팸메일을 탐지합니다.

다음을 클릭하고 스팸정책을 검토하고 만들기를 클릭합니다.

[스팸 메일 테스트]

광고형 메일을 스팸메일 정책에 해당되는 계정에 보냅니다.

Exchange Online 관리센터에서 메시지 추적 확인결과 스팸으로 분류되어 메일이 정책에 의해 격리되었습니다.

Microsoft Defender 관리센터 -> 전자 메일 및 공동 작업 -> 검토에서 자세한 격리 사항들을 확인할 수 있습니다.

https://mha.azurewebsites.net/

이 페이지에 들어가면 메시지의 헤더를 분석할 수 있습니다.

검토 페이지에서 격리된 메시지의 헤더를 복사합니다.

헤더의 내용을 참고해보면

스팸 조건 레벨 =5

SCL=5로 나와있습니다.

레벨 5는 스팸 필터링으로 인해 해당 메시지가 스팸으로 표시되었다는 뜻입니다.

SCL 값의 높을수록 메시지가 스팸일 가능성이 높다는 것을 의미합니다.

'클라우드 > Microsoft 365 Administrator Management' 카테고리의 다른 글

| Intune 메세지 정책 TEST (0) | 2024.06.12 |

|---|---|

| Defender For Cloud App Security (0) | 2024.05.24 |

| Entra ID 계정 보호 (0) | 2024.04.21 |

| Powershell 사용자 라이선스 할당/해제 (0) | 2024.03.17 |

| 엔드포인트용 Microsoft Defender (0) | 2023.09.06 |